Pre-requisitos

Antes de comenzar la migración, asegúrate de tener:

- Un backup completo de tu configuración (System > Maintenance > Backup).

- FortiOS actualizado a 7.6.0 o superior (idealmente 7.6.3).

- Una lista de usuarios y grupos que tenían acceso vía SSL VPN.

- Definido el rango de IPs que asignarás a los clientes IPsec.

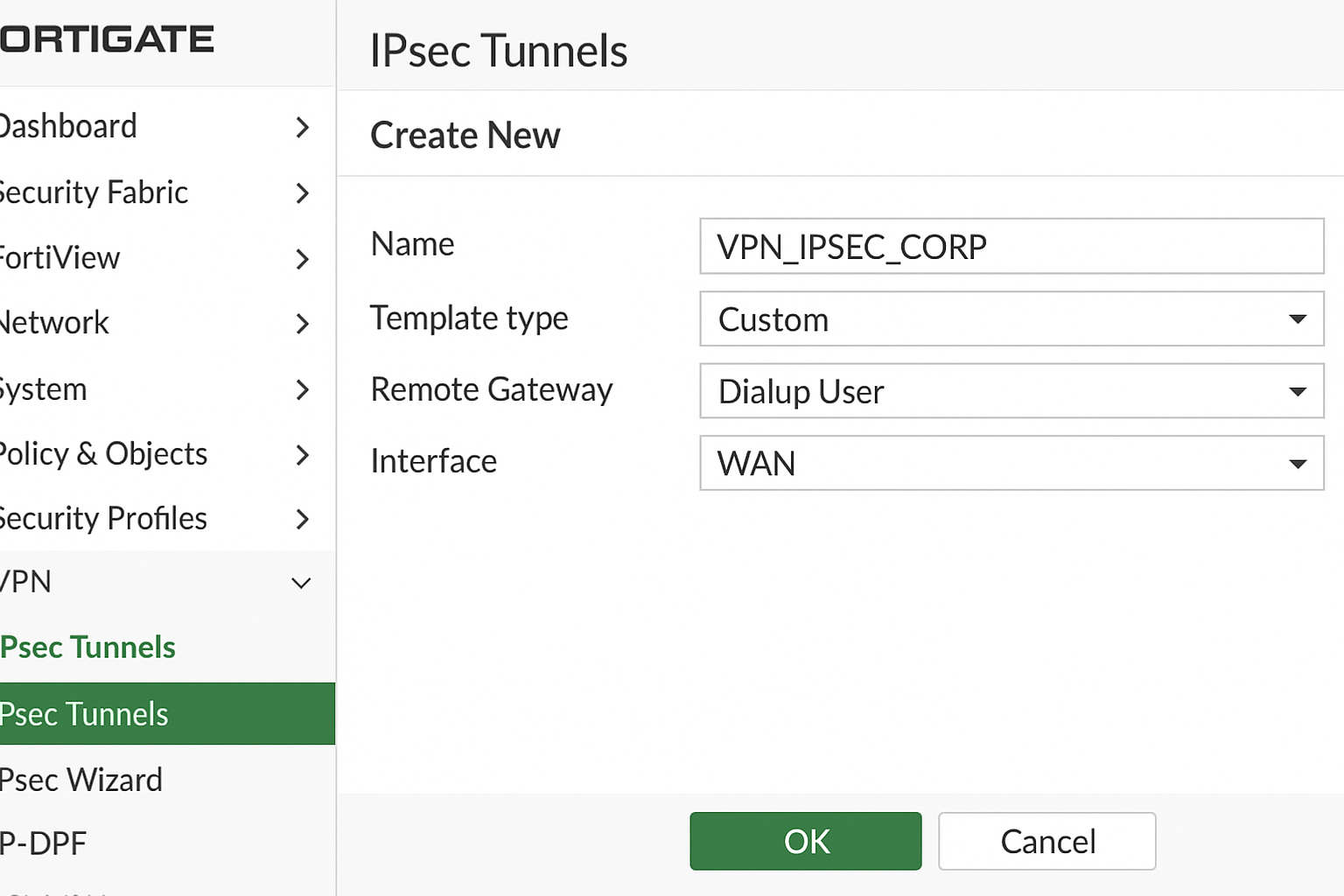

Habilitar IPsec VPN en FortiGate

- Ingresa a la GUI de FortiGate desde el navegador:

https://<ip-firewall> - Ve a VPN > IPsec Tunnels y haz clic en Create New.

- Elige el modo Custom para configurar manualmente.

- Configura los parámetros básicos:

Name: VPN_IPSEC_CORP

Template type: Custom

Remote Gateway: Dialup User (para usuarios móviles)

Interface: WAN principal

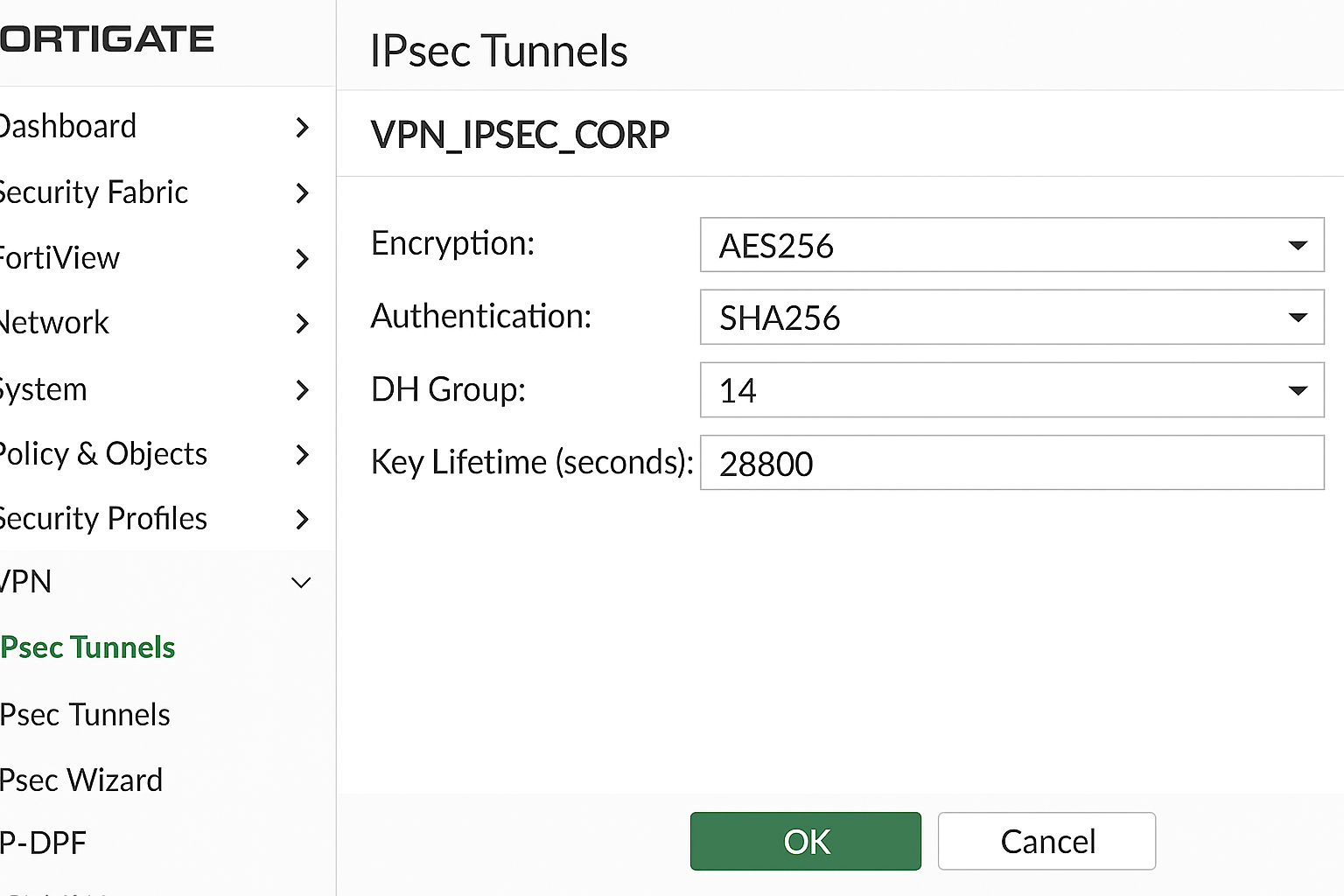

- Define los algoritmos de seguridad recomendados:

Encryption: AES256

Authentication: SHA256

DH Group: 14 o superior

Key lifetime: 28800 segundos (8 horas)

Tip de seguridad: Evita algoritmos obsoletos como 3DES o SHA1. Son como usar Internet Explorer en 2025.

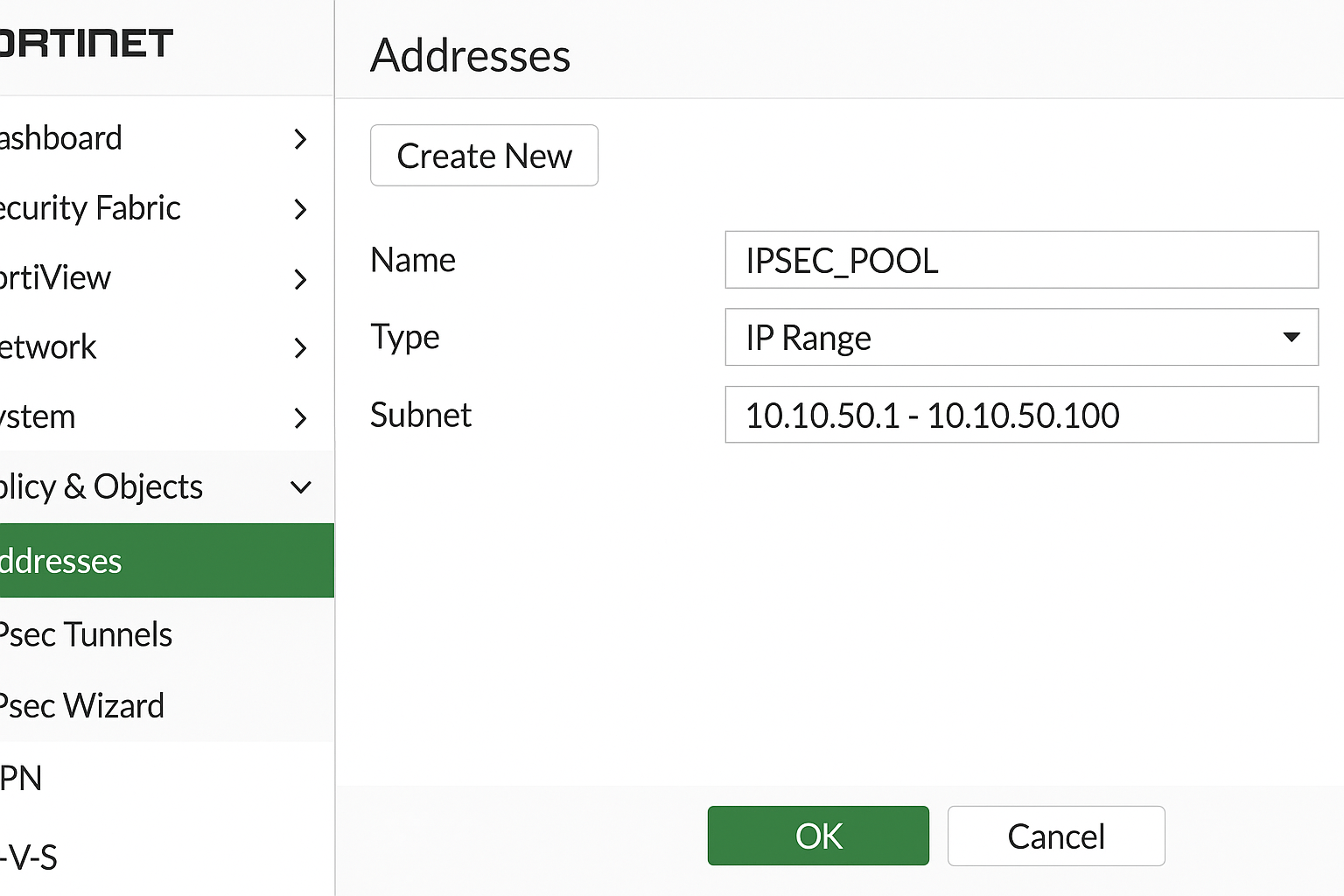

Crear el grupo de direcciones IP para los clientes

- Ve a Policy & Objects > Addresses > Create New.

- Configura:

Name: IPSEC_POOL

Type: IP Range

Subnet: Ejemplo: 10.10.50.1 – 10.10.50.100 - Guarda los cambios.

Configurar la fase 1 (IKE)

Esta fase establece el canal seguro inicial.

- IKE Version: IKEv2 (más moderno y seguro).

- Authentication Method: Pre-shared key (o certificado, si tienes PKI).

- Pre-shared key: Algo robusto, como S3gur0-VPN!2025.

Configurar la fase 2 (ESP)

Aquí se definen los parámetros para el tráfico real.

- Source/Destination Subnet:

Local: Red interna (192.168.1.0/24 por ejemplo)

Remote: IPSEC_POOL que creaste antes - Encryption/Authentication:

AES256 / SHA256 - Enable Replay Detection: ✔️

- PFS: Group 14

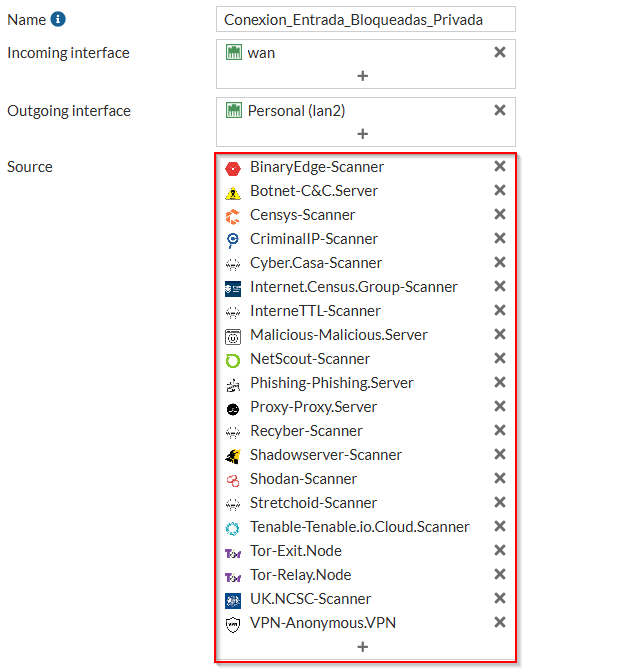

Crear políticas de firewall

Permitir que el tráfico fluya a través del túnel.

- De usuarios VPN a LAN

Incoming Interface: IPsec VPN

Outgoing Interface: LAN interna

Source: IPSEC_POOL

Destination: all o redes específicas

Service: ALL (ajusta según necesidad)

Action: ACCEPT

Habilitar NAT si los usuarios necesitan salir a Internet. - De LAN a usuarios VPN (si necesitas acceso inverso)

Configuración similar pero invertida.

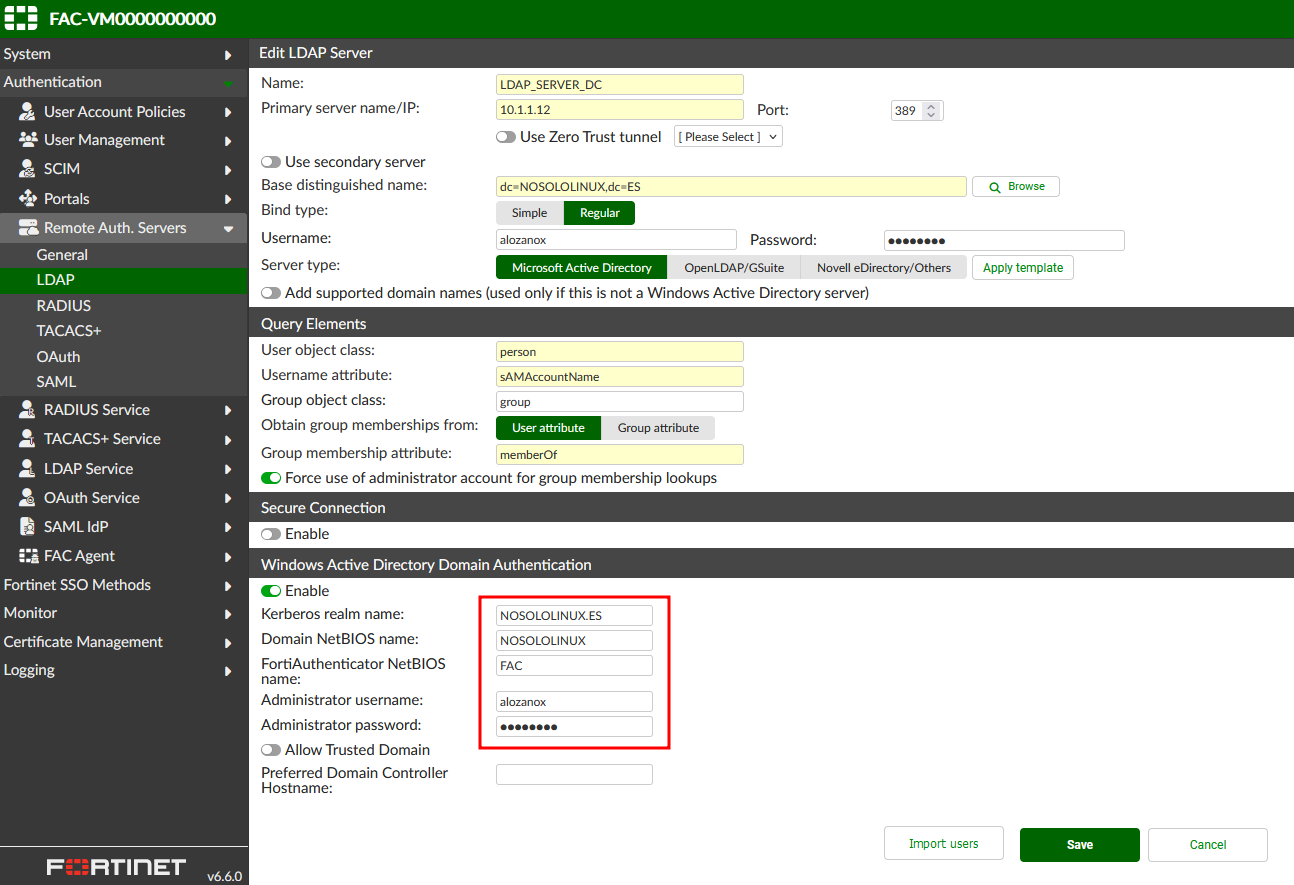

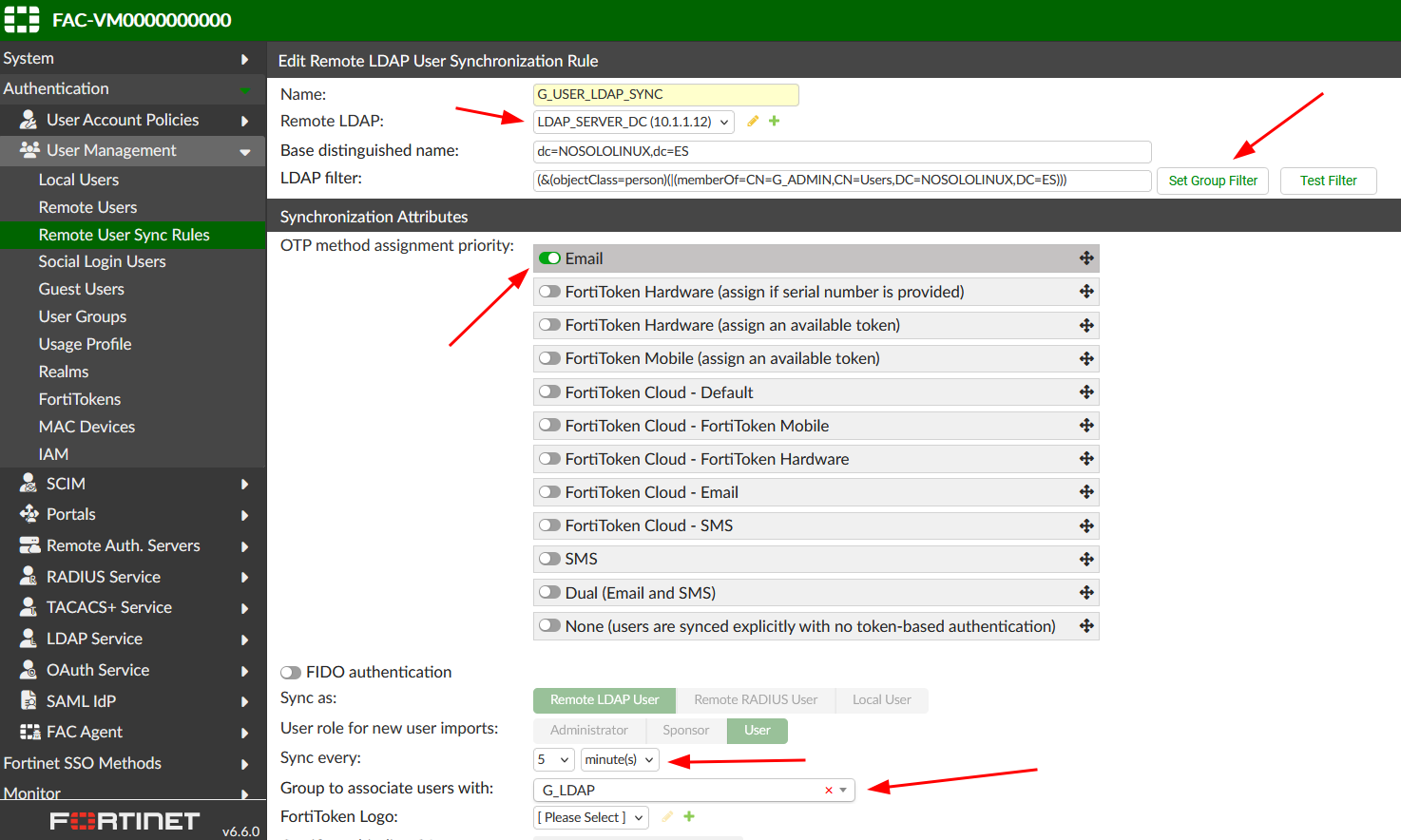

Configurar autenticación de usuarios

Si antes usabas LDAP, RADIUS o grupos locales con SSL VPN, reconfigura así:

- Ve a User & Authentication > User Groups.

- Crea un grupo llamado IPSEC_USERS.

- Asigna usuarios o conecta con tu servidor LDAP/RADIUS.

- En la configuración del túnel, selecciona este grupo para autenticar.

Configurar clientes en dispositivos

- Windows/macOS:

Usa el cliente FortiClient más reciente. - Configuración básica en FortiClient:

Tipo de conexión: IPsec VPN (no SSL)

Dirección del servidor: IP pública del FortiGate

Nombre de conexión: VPN_Corporativa

Pre-shared key: la misma que configuraste en fase 1

Usuario y contraseña: según tu grupo IPSEC_USERS

Pruebas y validación

Antes de decir «misión cumplida», prueba:

| Prueba | Esperado |

| Conexión desde cliente VPN | Conecta sin errores |

| Ping a servidor interno | Responde correctamente |

| Acceso a recursos compartidos | Sin bloqueos |

| Navegación por Internet (si aplica) | Fluida y sin fugas |

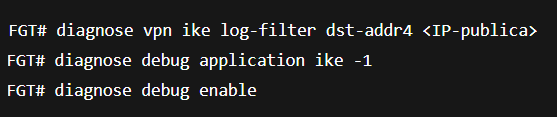

Comandos útiles para diagnóstico:

Limpieza final

- Elimina configuraciones antiguas de SSL VPN.

- Revisa logs para detectar accesos sospechosos.

- Documenta todo: tu yo del futuro te lo agradecerá.

Checklist final

| Paso | Estado |

| Backup realizado | ✅ |

| IPsec Tunnel creado | ✅ |

| Grupo de IPs configurado | ✅ |

| Políticas de firewall listas | ✅ |

| Clientes probados | ✅ |

| SSL VPN eliminado | ✅ |

Con todo esto tendremos la seguridad de contar con una solución más segura, estable y eficiente.